针对空气隔离机器的新攻击

关键要点

攻击者名称:ESET研究人员发现了名为“GoldenJackal”的威胁团伙。目标类型:该团伙专注于感染空气隔离机器,即没有网络或互联网连接的计算机。攻击策略:攻击者首先感染了一个连网的机器,然后利用USB驱动器传播恶意软件至空气隔离系统。使用工具:GoldenJackal使用多种C#编写的恶意软件工具进行间谍活动。应对措施:即使是空气隔离系统也需定期监测和扫描,以防止潜在的威胁。近期,ESET的研究人员揭露了一种名为“GoldenJackal”的新型威胁团伙,该团伙利用专门针对空气隔离机器的恶意软件进行攻击。这些空气隔离机器是故意配置为不与任何网络或互联网连接的计算机,主要用于处理高度敏感的信息或关键的操作任务。这一攻击尤其针对位于欧洲的两处政府办公室。

尽管GoldenJackal的来源尚不清楚,但早前的报道指出,该团伙的手法和工具与其他俄罗斯间谍活动相似。迄今为止,该团伙的活动主要集中在中东和南亚,但威胁行为者通常会根据需要转向西方政府和目标。

在这次攻击中,目标是一处设于欧洲的南亚政府前哨。

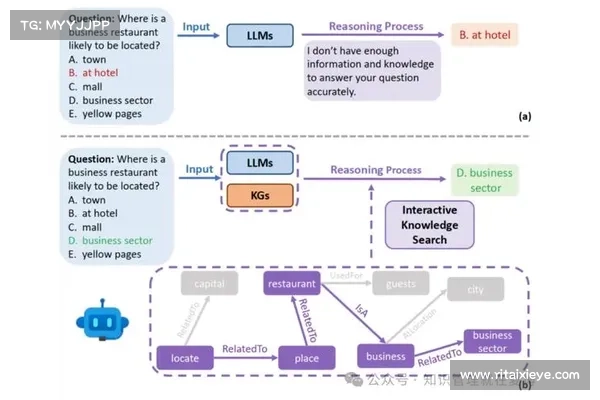

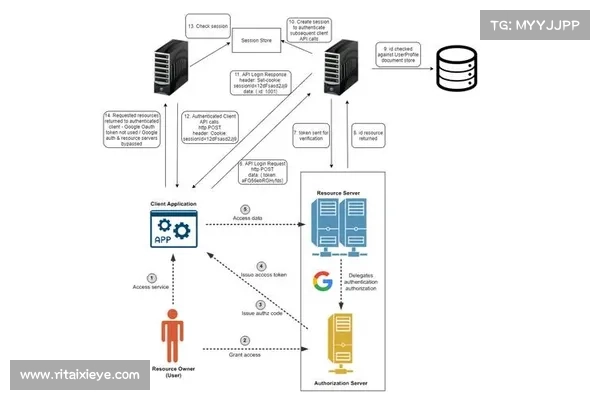

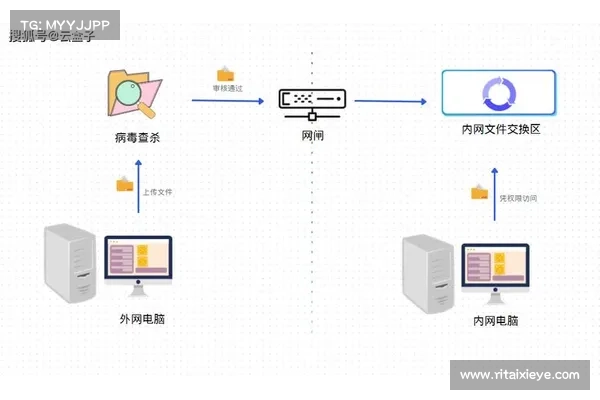

攻击者首先对一个可连网的机器发起攻击,安装了一系列相对常见的恶意软件,以建立其在网络上的立足点。

免费的翻外墙app下载ESET研究人员Matas Porolli解释道:“该团伙已知的工具集包括几个用C#编写的植入程序:JackalControl、JackalSteal、JackalWorm、JackalPerInfo,以及JackalScreenWatcher它们都用于间谍活动。”

有趣的是,恶意软件感染外部机器后,随后发生的事情。在执行其常规活动的同时,比如窃取凭证和监视用户活动,恶意软件还会试图渗透至空气隔离计算机。

这一过程是通过针对任何连接的USB驱动器 来实现的。由于空气隔离计算机没有网络连接,因此数据传输只能通过U盘来完成。恶意软件正是通过这种方式寻找突破口。

Porolli提到:“很可能该未知组件会查找USB驱动器上最后修改的目录,隐藏该目录并以其名称重命名自己,这一步是由JackalWorm执行的。”

“我们还认为,这个组件使用文件夹图标来诱使用户在将USB驱动器插入空气隔离系统时运行它,这同样是由JackalWorm完成的。”

随后,恶意软件会通过定期拨打CloudFlare的1111公共DNS服务来检查是否有互联网连接。如果请求失败,恶意软件会假定系统离线,并执行不同的任务。最终,数据会被放回USB驱动器,目的是将其交给另一个能够与指挥控制服务器通信的受感染系统。

Porolli补充说:“在观察到的攻击中,GoldenJackal开始使用高度模块化的方法,利用各种组件进行不同的任务。”

“有些主机被利用来外泄文件,其他的则用作本地服务器来接收和分发阶段性文件或配置文件,还有一些被认为对文件收集具有潜在价值,目的是进行间谍活动。”

此次攻击提醒管理员,即使采取极端措施如空气隔离,仍然可以被攻破,因此所有系统都应定期监控和扫描以防止潜在威胁。